Riesgos zero day en infraestructuras críticas

Admin

January 1, 2026

Translate to:

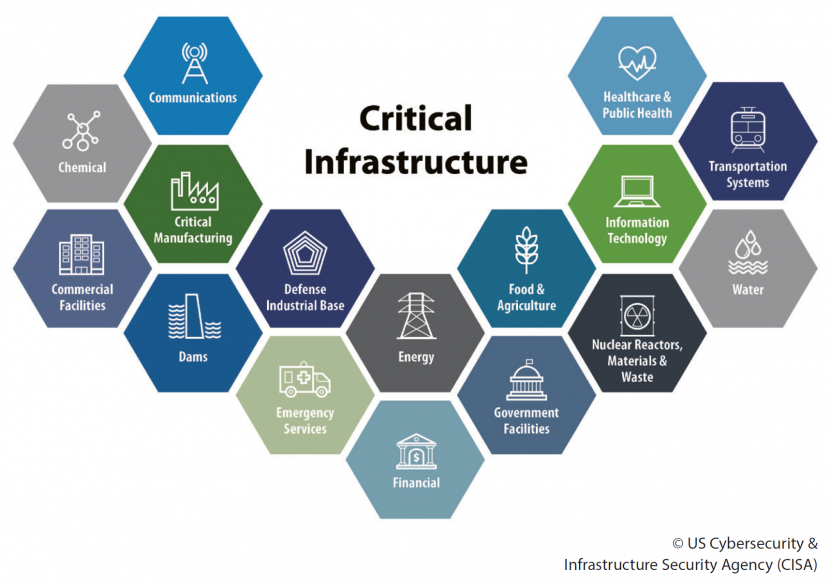

El riesgo de zero days contra infraestructuras críticas no solo existe, sino que está aumentando, especialmente en dispositivos perimetrales (firewalls/VPN), ICS/SCADA y plataformas de identidad y acceso.

Panorama actual del riesgo

- En 2025 se observa un incremento notable de exploits zero day, con un aumento de más del 40% respecto al año anterior y un volumen muy alto de CVEs explotadas rápidamente tras su divulgación, lo que mantiene expuestas infraestructuras críticas incluso con buenos procesos de parcheo.

- La convergencia IT/OT hace que un zero day en VPNs, firewalls o sistemas de identidad pueda pivotar hacia redes OT donde residen los ICS y sistemas de control de energía, agua o manufactura.

Casos y superficies especialmente sensibles

- Dispositivos de perímetro como Cisco ASA y Firepower están siendo objetivo de campañas con zero days de ejecución remota de código y escalada de privilegios, considerados de riesgo inaceptable para organismos gubernamentales y, por extensión, para cualquier entorno crítico que los utilice.

- CISA y otros organismos han reportado vulnerabilidades en dispositivos y protocolos ligados a ICS/SCADA, donde el malware especializado puede causar apagones, interrupción de servicios de agua o fallos físicos en equipos industriales.

Impacto específico en infraestructuras críticas

- En el sector energético y utilities, el malware orientado a ICS y los zero days en pasarelas OT pueden llevar a cortes de suministro y fallos de seguridad física si se explotan con éxito.

- Sectores como finanzas y sanidad también han sufrido ataques multi-etapa basados en zero days que derivan en filtración de datos y degradación de servicios esenciales.

Tendencias: AI y explotación acelerada

- Se está viendo un uso creciente de técnicas basadas en IA para generar payloads adaptativos que dificultan la detección, aceleran la explotación de zero days y facilitan ataques en cascada sobre infraestructuras críticas.

- El tiempo desde la publicación de una vulnerabilidad hasta su explotación efectiva se ha reducido, con una proporción significativa explotada en menos de 24 horas, lo que convierte el “riesgo residual” en estructural incluso para organizaciones con buen patch management.

Medidas prácticas que están recomendando los organismos

- Organismos como CISA han publicado directivas y objetivos de rendimiento en ciberseguridad específicos para infraestructuras críticas, poniendo el foco en segmentación OT/IT, hardening de dispositivos perimetrales y detección basada en comportamiento para mitigar el efecto de zero days.

- Se recomienda priorizar: microsegmentación de redes OT, actualizaciones aceleradas en firewalls/VPN/IdP, supervisión de anomalías en tráfico hacia ICS y planes de respuesta que asuman compromiso de dispositivos incluso totalmente parcheados.

Cisco ASA / Firepower: CVE clave recientes

Superficie principal: WebVPN / VPN web server y control de acceso en ASA y FTD, usados como edge en muchas infraestructuras críticas.

- CVE-2025-20333

- Tipo: desbordamiento de búfer en el servidor WebVPN de Cisco Secure Firewall ASA y FTD que permite ejecución remota de código (RCE) como root.

- Relevancia: listado en el catálogo KEV de CISA y citado en la Emergency Directive 25‑03 por explotación activa en campañas ligadas a “ArcaneDoor”, con manipulación de ROM para persistencia en dispositivos ASA/Firepower.

- CVE-2025-20362

- Tipo: bypass de autorización no autenticado en WebVPN que puede encadenarse con CVE‑2025‑20333 para lograr RCE y control completo del dispositivo.

- Relevancia: CISA obliga a inventariar todos los ASA/Firepower (incluyendo ASAv y FTD en 2100/4100/9300), aplicar parches o desconectar hardware EoS en infraestructuras federales, pero la recomendación se extiende a cualquier operador crítico.

- CVE-2024-20353 / CVE-2024-20359

- Tipo: cadena de vulnerabilidades en ASA/FTD que permite, tras acceso inicial, RCE como root y ataques de DoS (reboot loops) en firewalls.

- Relevancia: se han usado en campañas de actor estado‑nación para comprometer perímetros y degradar la disponibilidad, afectando directamente a redes que soportan servicios críticos.

Acciones típicas recomendadas:

- Parchar a las versiones ASA/FTD indicadas en los advisories de Cisco y seguir las guías de CISA para volcado forense (core dump) y hunting de persistencias en ROM.

- Segmentar y filtrar el acceso al portal WebVPN, minimizando exposición de ASA/FTD a Internet, especialmente en entornos OT o donde el firewall hace de puente IT/OT.

ICS/SCADA: PLC, HMI y SCADA

En ICS/SCADA no suele hablarse de un solo zero day, sino de un flujo constante de vulnerabilidades críticas en PLC, HMI y plataformas SCADA, muchas recogidas por CISA en advisories específicos.

Ejemplos recientes y relevantes:

- Rockwell Automation PLC – CVE-2025-24478

- Afecta a PLC 1756‑L8zS3 y 1756‑L3zS3; permite provocar DoS remoto con baja complejidad, con impacto en disponibilidad de procesos industriales.

- Riesgo: parada de lógica de control en entornos de energía, manufactura u otros sectores críticos que usen esos controladores.

- AutomationDirect C‑more EA9 HMI – CVE-2025-0960

- Desbordamiento de búfer en HMI EA9 que permite RCE o DoS remoto con CVSS v4 de 9.3.

- Riesgo: una HMI comprometida puede manipular parámetros de proceso o servir de pivote hacia otros equipos OT.

- Schneider Electric Modicon M580 / EVlink – CVE-2024-11425

- Error de cálculo de tamaño de búfer que permite DoS remoto sobre PLC/EVlink con CVSS v4 de 8.7.

- Riesgo: pérdida de control en automatización industrial y soluciones de recarga eléctrica.

- Schneider Pro-face GP-Pro EX / Remote HMI – CVE-2024-12399

- Integridad de mensajes insuficiente que permite ataques MITM sobre comunicaciones HMI.

- Riesgo: alteración silenciosa de comandos y telemetrías en operaciones remotas.

- GE Vernova CIMPLICITY SCADA – CVE-2025-7719

- “Uncontrolled Search Path Element” que facilita escalada de privilegios en SCADA CIMPLICITY 2024/2023/2022/11.0.

- Riesgo: un atacante local de bajo privilegio puede tomar control del servidor SCADA que orquesta procesos críticos.

- ICONICS / Mitsubishi GENESIS64 SCADA – CVE-2024-8300

- Permite ejecución de código mediante DLL manipulada en versiones 10.97.x de GENESIS64 e ICONICS Suite.

- Riesgo: ejecución de código malicioso desde el entorno SCADA, con impacto directo en la lógica de supervisión y control.

Tabla rápida de CVE destacados

| Ámbito | CVE | Producto / Vendor | Tipo / Impacto principal |

|---|---|---|---|

| Cisco ASA/FTD | CVE-2025-20333 | Cisco Secure Firewall ASA/FTD WebVPN | RCE por desbordamiento de búfer, explotado activamente. |

| Cisco ASA/FTD | CVE-2025-20362 | Cisco Secure Firewall ASA/FTD WebVPN | Bypass de autorización no autenticado encadenable a RCE. |

| Cisco ASA/FTD | CVE-2024-20353 | Cisco ASA/FTD | Cadena que permite RCE como root. |

| Cisco ASA/FTD | CVE-2024-20359 | Cisco ASA/FTD | Parte de cadena de RCE/DoS en firewalls. |

| PLC Rockwell | CVE-2025-24478 | Rockwell 1756‑L8zS3 / L3zS3 PLC | DoS remoto en PLC, CVSS v4 7.1. |

| HMI AutomationDirect | CVE-2025-0960 | C‑more EA9 HMI | Buffer overflow con RCE/DoS, CVSS v4 9.3. |

| PLC Schneider Modicon | CVE-2024-11425 | Modicon M580, BMENOR2200H, EVLink Pro AC | DoS remoto, CVSS v4 8.7. |

| HMI Schneider Pro-face | CVE-2024-12399 | GP-Pro EX, Remote HMI | MITM por integridad de mensajes insuficiente. |

| SCADA GE Vernova | CVE-2025-7719 | CIMPLICITY 2024/2023/2022/11.0 | Escalada de privilegios por ruta de búsqueda. |

| SCADA ICONICS/Mitsubishi | CVE-2024-8300 | ICONICS / Mitsubishi GENESIS64 | Ejecución de código vía DLL manipulada. |

Cómo priorizar si gestionas infra crítica

- Tratar ASA/FTD expuestos a Internet como prioridad absoluta: parchear CVE‑2025‑20333/20362, revisar logs y dumps, y valorar aislamiento adicional si hacen de pivot IT/OT.

- En OT, priorizar PLC/HMI/SCADA que controlen procesos safety‑critical, aplicando firmware recomendado, segmentación de red estricta y deshabilitando accesos remotos innecesarios.

Comments (0)

No comments yet. Be the first to comment!